Azure の App Service Domain と App Service Certificate を購入し、いくつかのリソースに対して、カスタムドメインの HTTPS を構成してみました。

必ずしも Azure で購入する必要はありませんが、Azure Portal で購入手続きが完結し、Azure Key Vault で安全に管理することができるメリットがあります。

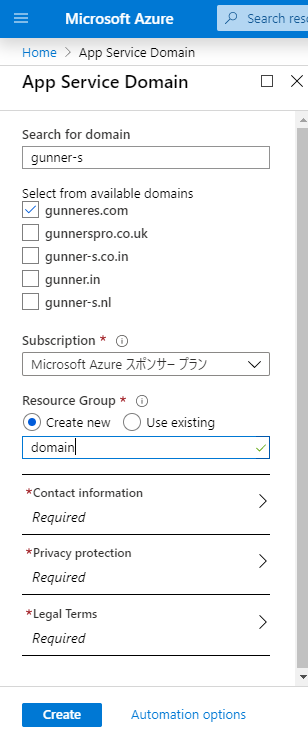

App Service Domain

Azure Portal から、App Service Domain を選択してドメインを購入します。ドメイン名のほかに、連絡先情報など入力するだけです。もちろん、App Service 以外でも使えるドメインです。今回は、gunner-s.com というドメインを購入しました。

購入できるドメインは、GoDaddy で管理されていて有効期間は1年間です。自動更新がデフォルトで設定されています。

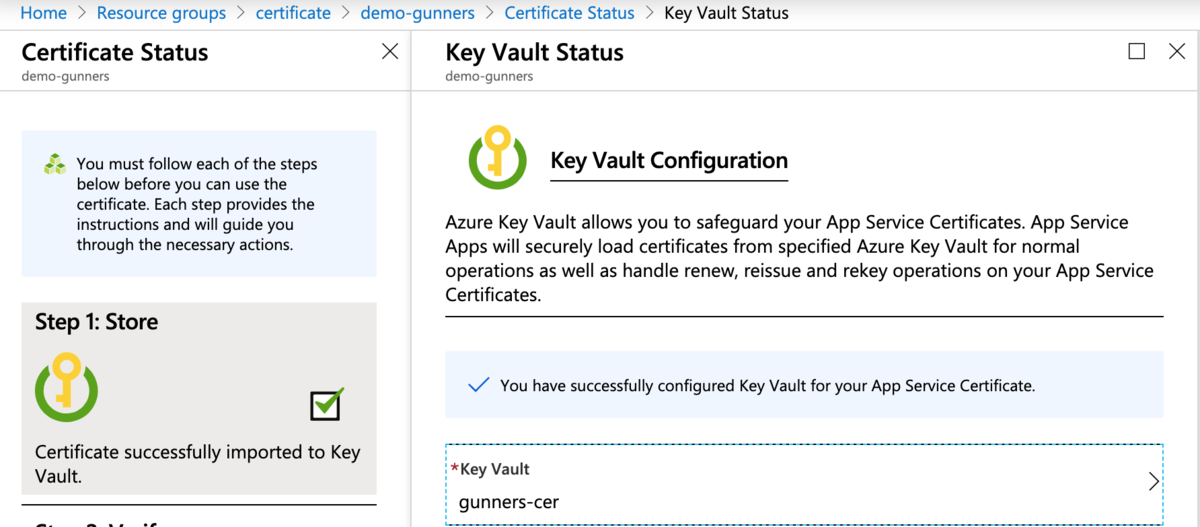

App Service Certificate

App Service Certificate から証明書を購入します。似た名前の App Service Managed Certificates という無料のサービスもありますが、まだプレビューとなります。

今回は、demo.gunner-s.com というドメインをワイルカードなしで購入しました。ワイルドカードが使える証明書を購入できるプランもあります。

証明書を使えるようにするため、いくつかのステップが必要となります。

まずは、Azure Key Vault へ証明書をインポートします。App Service 以外から証明書を参照するためには、soft delete の設定を有効にする必要があるので、専用の Key Vault を用意したほうがいい気がします。

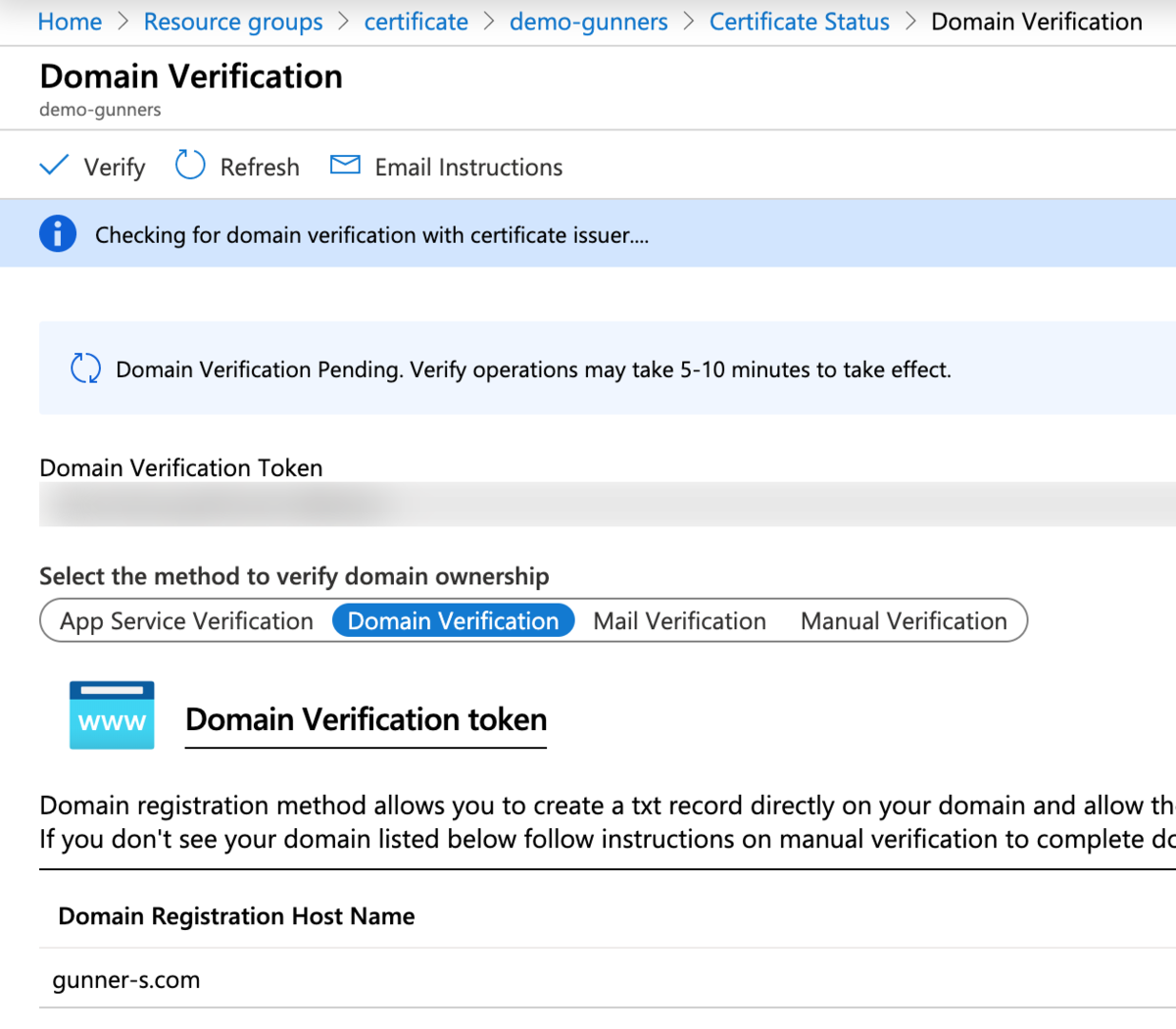

次に、ドメインの検証です。画面に表示される Domain Verification Token をコピーしておきます。

App Service Domain を購入したときに作られた DNS zone を開きます。コピーした Domain Verification Token を使って、demo.gunner-s.com というドメインのTXTレコードを追加します。

TXTレコードを追加したら、App Service Certificate の画面に戻って検証ボタンを押すと、5分ほどで検証が完了します。

Azure App Services にカスタムドメインの HTTPS を構成する

Azure App Services の場合、Azure Portal からさくっとカスタムドメインの HTTPS を構成できます。

- Azure DNS zone で、CNAMEレコードを登録する

- Azure App Services でカスタムドメインを割り当てる

- Azure App Services で App Service Certificate をインポートする

公式ドキュメントの通りなので、詳しい手順は割愛します。

docs.microsoft.com

docs.microsoft.com

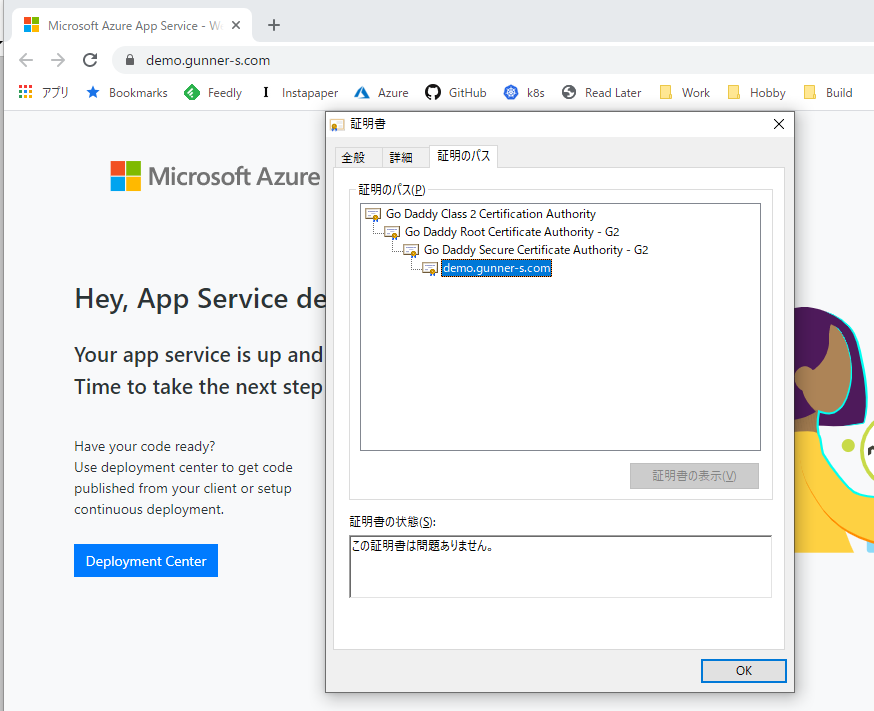

下記のように、Azure App Services にカスタムドメインの HTTPS でアクセスできるようになります。

Azure App Services 以外のリソースにカスタムドメインの HTTPS を構成する

Azure App Services 以外のリソースに対して、カスタムドメインの HTTPS を構成してみます。

- Application Gateway V2

- Azure Storage Static website + CDN

記事を分けたので、下記のリンクを参照してください。

gooner.hateblo.jp

gooner.hateblo.jp

まとめ

Azure の App Service Domain と App Service Certificate を購入し、いくつかのリソースに対して、カスタムドメインの HTTPS を構成してみました。

本番運用で使うこともできますが、Azure Portal だけで購入手続きが完結し、Azure Key Vault で安全に管理することができるので、検証目的に使うのはアリかなと思います。